Saat ini, akses terhadap teknologi menjadi semakin mudah dan cepat. Banyak karyawan yang menggunakan aplikasi, perangkat lunak, atau layanan cloud tanpa sepengetahuan atau izin dari departemen IT perusahaan.

Fenomena ini dikenal dengan istilah “Shadow IT“. Shadow IT merujuk pada penggunaan teknologi yang tidak disetujui secara resmi oleh tim IT, namun digunakan secara aktif oleh karyawan untuk mendukung pekerjaan mereka.

Fenomena ini muncul sebagai respons terhadap kebutuhan efisiensi, fleksibilitas kerja, dan keinginan untuk mempercepat proses bisnis.

Meski kadang memberikan solusi cepat, penggunaan teknologi tidak resmi ini juga membawa risiko besar terhadap keamanan data dan kepatuhan regulasi.

Oleh karena itu, penting bagi perusahaan untuk melakukan audit Shadow IT guna mengawasi dan mengendalikan penggunaan teknologi yang tidak terotorisasi.

Apa Itu Shadow IT?

Shadow IT adalah penggunaan sistem, aplikasi, perangkat keras, atau layanan digital yang tidak mendapatkan persetujuan dari departemen IT.

Misalnya, karyawan menggunakan Google Drive, Dropbox, atau Slack pribadi untuk menyimpan dan membagikan data perusahaan.

Fenomena ini berkembang karena karyawan seringkali merasa bahwa proses persetujuan IT lambat dan tidak fleksibel.

Mereka lebih memilih menggunakan teknologi yang familiar dan langsung dapat digunakan. Di sisi lain, tim IT sering kali tidak mengetahui alat-alat ini digunakan, sehingga tidak bisa menjamin keamanan atau integrasi dengan sistem perusahaan.

Dampak Positif dan Negatif dari Shadow IT

Dampak positif:

- Meningkatkan produktivitas dengan memberikan solusi yang lebih cepat.

- Memberikan fleksibilitas dan kenyamanan bagi karyawan.

- Mendorong inovasi dalam penggunaan teknologi.

Dampak negatif:

- Risiko keamanan data meningkat karena kurangnya kontrol.

- Potensi ketidaksesuaian dengan kebijakan perusahaan dan regulasi eksternal.

- Ketidakterpaduan sistem menyebabkan inefisiensi operasional.

Risiko Shadow IT terhadap Keamanan Perusahaan

1. Ancaman Keamanan Data

Penggunaan teknologi tidak resmi berpotensi menyebabkan kebocoran data karena tidak melalui sistem keamanan perusahaan. Tanpa enkripsi dan autentikasi yang tepat, data sensitif dapat terekspos ke pihak tidak bertanggung jawab.

2. Kepatuhan dan Regulasi

Penggunaan teknologi tanpa pengawasan bisa melanggar regulasi seperti GDPR, ISO 27001, HIPAA, dan lainnya. Pelanggaran ini bisa berujung pada sanksi hukum dan denda besar.

3. Kurangnya Integrasi Sistem

Perangkat atau layanan yang tidak resmi seringkali tidak terintegrasi dengan sistem inti perusahaan, menghambat alur kerja dan menciptakan silo data.

4. Potensi Serangan Siber

Perangkat lunak yang tidak terverifikasi bisa menjadi pintu masuk malware, ransomware, atau serangan siber lainnya. Penggunaan teknologi yang tidak resmi memperbesar permukaan serangan yang sulit dipantau oleh tim keamanan.

Baca Juga: Endpoint Security: Strategi Perlindungan Perangkat Audit

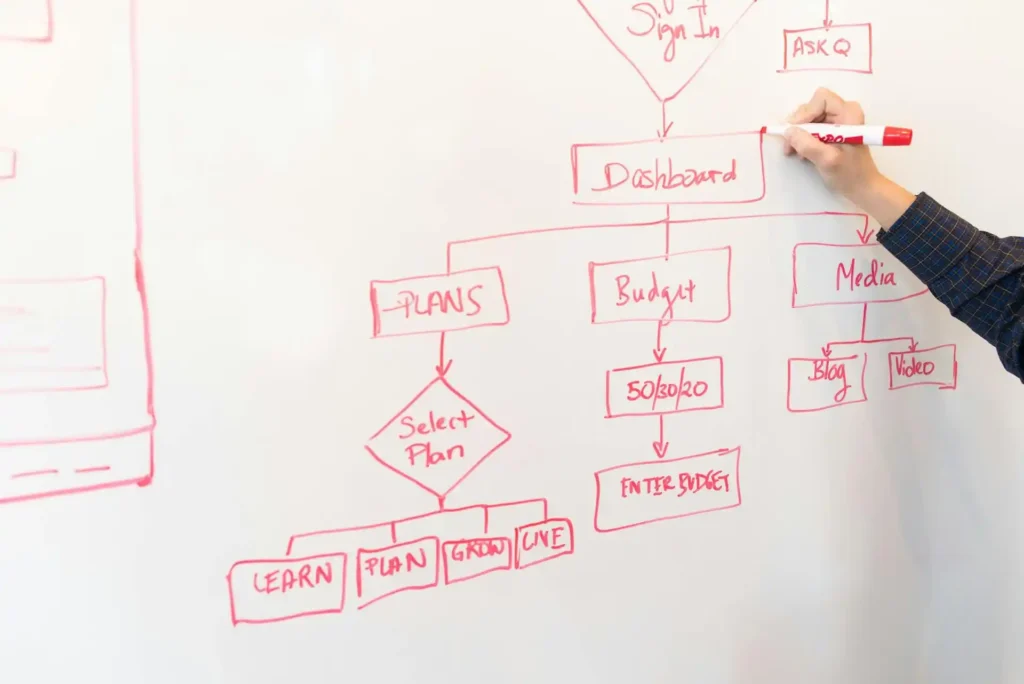

Langkah-langkah Audit Shadow IT

1. Identifikasi Keberadaan Shadow IT

Audit dimulai dengan mengenali perangkat dan layanan yang digunakan tanpa izin:

- Lakukan survei internal untuk menanyakan perangkat lunak apa saja yang digunakan oleh karyawan.

- Gunakan alat pemantauan jaringan untuk mendeteksi lalu lintas mencurigakan atau aplikasi yang tidak terdaftar.

2. Evaluasi Risiko dan Dampak

Setelah perangkat Shadow IT teridentifikasi, evaluasi risikonya:

- Apakah aplikasi menyimpan data sensitif?

- Siapa yang memiliki akses?

- Apa konsekuensi jika data tersebut bocor?

- Analisis juga dampak finansial jika terjadi insiden keamanan.

3. Pembuatan Kebijakan Shadow IT

Penting bagi perusahaan untuk membuat kebijakan yang jelas:

- Tentukan aplikasi apa saja yang diizinkan.

- Edukasi karyawan mengenai risiko Shadow IT.

- Dorong komunikasi terbuka antara karyawan dan tim IT.

- Sediakan alur pengajuan penggunaan teknologi baru.

4. Menyediakan Alternatif yang Aman

Alih-alih melarang sepenuhnya, tim IT sebaiknya menyediakan solusi resmi:

- Tawarkan aplikasi yang sudah disetujui dan aman.

- Buat sistem approval yang cepat dan tidak birokratis.

- Evaluasi kebutuhan tiap departemen agar solusi sesuai.

5. Monitoring dan Pengawasan Berkelanjutan

Audit penggunaan teknologi tidak resmi tidak berhenti di satu waktu saja:

- Gunakan perangkat monitoring untuk mendeteksi Shadow IT secara real-time.

- Lakukan audit berkala terhadap penggunaan perangkat dan aplikasi.

- Perbarui kebijakan IT sesuai dengan perkembangan teknologi.

Baca Juga: Zero Trust Security: Pengertian, Prinsip, dan Bagaimana implementasinya?

Studi Kasus Singkat: Efek Shadow IT pada Perusahaan

Sebuah perusahaan teknologi menengah menemukan bahwa 40% karyawannya menggunakan aplikasi penyimpanan cloud pribadi untuk proyek perusahaan.

Setelah dilakukan audit Shadow IT, terungkap bahwa beberapa dokumen sensitif telah dibagikan secara publik tanpa disadari.

Perusahaan lalu mengambil langkah mitigasi dengan mengedukasi karyawan, menambahkan alat pemantauan, dan menawarkan solusi cloud resmi yang lebih aman.

Hasilnya, dalam enam bulan penggunaan aplikasi tidak sah menurun 60%, dan tidak ditemukan lagi insiden kebocoran data.

Strategi Pencegahan Shadow IT

- Pelatihan Karyawan: Ajarkan pentingnya keamanan digital dan risiko Shadow IT.

- Peningkatan Proses IT: Permudah proses pengajuan penggunaan teknologi.

- Kolaborasi IT dan Bisnis: Dorong komunikasi aktif antara tim IT dan divisi lainnya.

- Kultur Teknologi Terbuka: Ciptakan lingkungan yang mendukung inovasi tapi tetap aman.

Baca Juga: Audit Kinerja: Pengertian, Pelaksanaan, dan Contohnya

Inovasi Teknologi untuk Menghadapi Shadow IT

Kemajuan teknologi tidak hanya menjadi sumber masalah, tetapi juga menjadi solusi dalam mengelola Shadow IT. Saat ini tersedia berbagai alat bantu dan platform yang mampu mendeteksi serta mengendalikan aplikasi yang tidak sah.

Contohnya, beberapa alat Security Information and Event Management (SIEM) dapat mengidentifikasi aktivitas tidak wajar pada jaringan perusahaan. Selain itu, solusi Cloud Access Security Broker (CASB) mampu memberikan visibilitas terhadap aplikasi cloud yang digunakan oleh karyawan, serta mengatur kebijakan akses data secara terpusat.

Platform berbasis AI dan machine learning juga mulai digunakan untuk mengenali pola perilaku yang menyimpang dari kebiasaan normal. Teknologi ini dapat memicu peringatan dini terhadap potensi risiko Shadow IT bahkan sebelum insiden terjadi.

Pemanfaatan teknologi ini, jika disertai dengan strategi audit dan pelatihan yang menyeluruh, mampu menciptakan keseimbangan antara kontrol keamanan dan kebebasan berinovasi di lingkungan kerja modern.

Peran Penting Budaya Perusahaan dalam Mengurangi Shadow IT

Selain kebijakan dan alat teknologi, budaya perusahaan juga memainkan peran penting dalam mengelola Shadow IT.

Perusahaan yang menumbuhkan kepercayaan dan transparansi antara karyawan dan tim IT cenderung lebih berhasil dalam mencegah penggunaan teknologi yang tidak sah.

Ketika karyawan merasa didukung dan dihargai dalam usulan inovasi teknologinya, mereka akan lebih terbuka untuk berkonsultasi dengan tim IT sebelum mencoba solusi alternatif sendiri.

Baca Juga: Pengendalian Internal: Pengertian, Tujuan, Jenis, & Komponen

Kesimpulan

Shadow IT dapat meningkatkan fleksibilitas kerja, namun juga membawa risiko keamanan yang tidak dapat diabaikan.

Untuk itu, perusahaan perlu melakukan audit Shadow IT secara menyeluruh untuk mengidentifikasi perangkat atau aplikasi yang digunakan tanpa izin.

Melalui pendekatan yang terstruktur, mulai dari identifikasi, evaluasi risiko, pembuatan kebijakan, penyediaan alternatif, hingga monitoring berkelanjutan, perusahaan dapat mengendalikan Shadow IT tanpa menghambat produktivitas karyawan.

Membangun kebijakan teknologi yang fleksibel dan aman adalah langkah penting dalam membentuk infrastruktur IT modern yang tahan terhadap ancaman dan tetap memfasilitasi pertumbuhan bisnis.

Ingin mengelola risiko Shadow IT dengan lebih efektif? Gunakan solusi audit internal dari Audithink untuk pengawasan dan kontrol sistem IT yang terintegrasi. Kunjungi Audithink atau jadwalkan demo sekarang!